You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Windows: Cum fac...?

- Thread starter Rabbit

- Start date

ursamajor

צָפְנַת פַּעְנֵחַ

Te minează băieții?Acum m-am uitat și la mine placa video are 4GB din 12GB ocupați (Titan X Maxwell). WtfNu am pornite decât browsere, nimic 3D intensive.

Marius '95

troubleShooter

0%? Cum asa? Da' windows-ul unde se randeaza? In software?

Windows-ul vine gata randat pentru cine are .NET instalat - de ce crezi că-s așa de mari fișierele alea?

Cosmin_C

melomaniac

Poate daca ai avea si tu o placa video d-aia cu drivere care necesita C++ sau .NET (adica AMD sau nVidia mai noua de 10 ani) poate ai vedea si tu 0% load atat la CPU cat si la GPU, in desktop/idle. Te asigur ca nu este nimic deosebit. Oricum 0% inseamna de fapt mai putin de 1% deci randarea se poate face cu mai putin de un procent din resursele placii video aflate in idle (vreo 200-250 mhz frecvente la GPU si vRAM). Ca idee, actualul meu GTX 1660 randeaza un joc vechi (Vampire: The Masquerade – Bloodlines) in 1920x1200, 8xAA setat din driver, 60fps, cu frecventa GPU la ~240 mhz si incarcare ~20% - GPU-Z raporteaza un consum variind intre 8 si 11 watts. Ventilatoarele raman oprite, desigur, iar temperatura placii video nu depaseste 45 de grade.

Marius '95

troubleShooter

Am un server cu Win2003 x64 cu placa de retea Intel 82546GB (PRO/1000 MT Dual-Port Server Adapter). Vreau sa intre automat in Suspend To RAM cand nu este accesat prin retea, dar sa ramana treaz cand un client citeste/scrie fisiere pe un share, cand un utilizator este conectat la Remote Desktop sau cand serverul web are treaba. Vreau sa se si trezeasca singur (fara WOL) cand apare un astfel de eveniment.

Cum fac?

Daca as avea timp, as testa toate variantele, dar n-am, sper sa stiti voi raspunsul, iar daca nu stiti, nu raspundeti si mai ales nu ma intrebati la ce imi trebuie!

Multumesc.

Cum fac?

Daca as avea timp, as testa toate variantele, dar n-am, sper sa stiti voi raspunsul, iar daca nu stiti, nu raspundeti si mai ales nu ma intrebati la ce imi trebuie!

Multumesc.

Neo

The Good Doctor

Ce tupeu pe noi ăștia. La o adică, atunci când te duci la doctor nu-i răspunzi la ce îți trebuie când îi ceri antibiotice. Măgarul!nu raspundeti si mai ales nu ma intrebati la ce imi trebuie!

Multumesc.

hulubei

questionable intruder

Sa il opresti dupa un idle time relationat la acele evenimente (ce se pot extrage cu un script cu netstat, cred eu), ar fi ok. Dar odata oprit sau adormit, nu mai ruleaza si nu mai asteapta nimic pe el, automat nu se mai poate trezi de unul singur. WOL nu este ceva ce tine de sistemul de operare insusi, de aceea si functioneaza.

ursamajor

צָפְנַת פַּעְנֵחַ

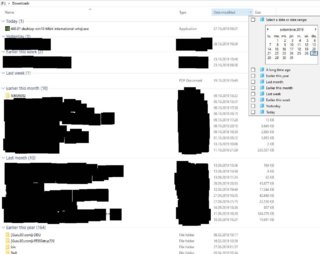

În Win10, la Downloads apare sortarea automată a fișierelor/folderelor de la ultimele descărcări (today), până la cele mai vechi. E ceva gen pivot table din Excel. Mă enervează acest tip de afișare. Cum modific la cum aveam înainte, respectiv să sortez eu după dată, mărime etc.? Atașez screenshot pentru mai buna înțelegere.

EDIT: fcuk, am găsit. Era chestie de grupare și am dezactivat-o cu click drepta>Group by>None.

Era chestie de grupare și am dezactivat-o cu click drepta>Group by>None.

EDIT: fcuk, am găsit.

Era chestie de grupare și am dezactivat-o cu click drepta>Group by>None.

Era chestie de grupare și am dezactivat-o cu click drepta>Group by>None.Attachments

Last edited:

lauru'_balauru'

Membru Senior

Right-click intr-o zona libera dupa care "Group-by" - "(None)".

Marius '95

troubleShooter

Cat de safe este sa ma conectez la remote desktop-ul de acasa de pe un calc public?

Un smartcard /stick usb ar ajuta cu ceva? Cum ar fi sa nu mai scriu parola?

Un smartcard /stick usb ar ajuta cu ceva? Cum ar fi sa nu mai scriu parola?

Să expui public RDP-ul, mai ales de la un Windows care nu e ținut la zi cu toate actualizările de securitate, e extrem de riscant. Chiar și un sistem la zi are zero-day vulnerabilities încă necunoscute nouă dar exploatate de ăia cu ochi mai albaștri când au chef.

Dar presupunând că ești în situația ideală în care sistemul destinație e 100% infailibil și poate fi lăsat expus în internet, situația e cam așa.

Tu vrei să te conectezi de la un calculator în care nu ai încredere. Acel calculator nu ar trebui, la nici un moment, să aibă acces la toate elementele necesare autentificării pe sistemul tău. Asta înseamnă să nu poată citi o parolă introdusă de la tastatură, sau vreun certificat (static) aflat pe un stick, sau alt element de autentificare care, dacă sistemul în care nu ai încredere îl poate citi, asta înseamnă că îl poate și duplica, permițând astfel oricând accesul altcuiva la sistemul tău.

Pentru transportul datelor, RDP este criptat end-to-end, însă clientul este în continuare la cheremul sistemului de pe care te conectezi. Apoi, pentru autentificare, Windows logon necesită username+password static.

Opțiuni:

Dar presupunând că ești în situația ideală în care sistemul destinație e 100% infailibil și poate fi lăsat expus în internet, situația e cam așa.

Tu vrei să te conectezi de la un calculator în care nu ai încredere. Acel calculator nu ar trebui, la nici un moment, să aibă acces la toate elementele necesare autentificării pe sistemul tău. Asta înseamnă să nu poată citi o parolă introdusă de la tastatură, sau vreun certificat (static) aflat pe un stick, sau alt element de autentificare care, dacă sistemul în care nu ai încredere îl poate citi, asta înseamnă că îl poate și duplica, permițând astfel oricând accesul altcuiva la sistemul tău.

Pentru transportul datelor, RDP este criptat end-to-end, însă clientul este în continuare la cheremul sistemului de pe care te conectezi. Apoi, pentru autentificare, Windows logon necesită username+password static.

Opțiuni:

- păstrând autentificare Windows ca filtru principal de securitate:

- să activezi on-screen keyboard pe sistemul tău, încât după stabilirea conexiunii RDP, să nu tastezi nimic pe calculatorul de la care te conectezi, ci să clickăi pe ecran în tastatura virtuală; asta tot nu te protejează de un screen recorder, care va putea afla parola ta statică;

- să activezi autentificarea în Windows 10 cu contul Microsoft în loc de cont local pe Windows, fiindcă pe contul Microsoft vei putea activa MFA/2FA și, pe lângă user/pass, să trebuiască să introduci și un cod unic valabil mai puțin de un minut, cod generat de o aplicație generatoare de coduri pe mobil (Microsoft Authenticator, Google Authenticator, Authy etc.); cu asta, datele de autentificare sunt volatile și valabile doar 40 de secunde, dacă cineva face screen recording ar trebui să încerce autentificarea imediat ca să poată refolosi codul unic, DAR asta îți face calculatorul dependent de conexiunea Internet - întotdeauna, chiar și din fața lui, va trebui să fie conectat la internet ca să te poți autentifica, și va trebui să folosești mereu generatorul de cod, ori asta e o scârbă care nici măcar eu nu o pot suporta;

- mutând securitatea accesului de la distanță înaintea autentificării Windows:

- să folosești un software de acces la distanță altul decât RDP, care să aibă el însuși metode de autentificare cu mai mulți factori (gen, certificat + one time code generat pe telefon), și pentru care să ții pe un stick o versiune portabilă, iar pe calculatorul tău să ai componenta server expusă la internet, nu RDP; asta introduce încă un software de ținut la zi și cu posibilele sale vulnerabilități; din păcate nu știu nici un software free pentru asta, cam toate-s comerciale (cerințele de securitate la acest nivel de obicei sunt cerute de firme, și atunci sunt și produse de categorie enterprise și cu costuri pe măsură);

- să faci accesul la distanță mai complicat, prin mai mulți pași:

- pasul 1 - VPN spre rețeaua ta, folosind un client standard VPN; dezavantaj - necesită autentificare cu date statice, acea Pre-Shared Key;

- pasul 2 - folosești un server VPN mai șmecher care, odată tunelul stabilit, te pune într-o zonă de rețea de unde nu poți accesa decât un portal de autentificare al serverului în browser, și unde să poți folosi autentificarea cu mai mulți factori; doar dacă datele sunt corecte, conexiunii i se va aplica o altă politică de Access Control prin care să poți accesa și calculatorul tău în rețeaua din spatele VPN-ului;

- pasul 3 - dai drumul clientului RDP pentru ca să te autentifici pe calculatorul tău la distanță folosind tot credențiale statice.

Marius '95

troubleShooter

1) Aia cu tastatura virtuala o stiam deja, dar nu prea am incredere.Tu vrei să te conectezi de la un calculator în care nu ai încredere. Acel calculator nu ar trebui, la nici un moment, să aibă acces la toate elementele necesare autentificării pe sistemul tău. Asta înseamnă să nu poată citi o parolă introdusă de la tastatură, sau vreun certificat (static) aflat pe un stick, sau alt element de autentificare care, dacă sistemul în care nu ai încredere îl poate citi, asta înseamnă că îl poate și duplica, permițând astfel oricând accesul altcuiva la sistemul tău.

2) Eu stiam ca o cheie pe smartcard (card fizic sau emulare USB) nu poate fi copiata altundeva. Deci altcineva nu ar putea folosi cheia decat pe durata cat tin cardul fizic conectat. Gresesc?

Marius '95

troubleShooter

Din mai multe motive nu vreau sa car laptopul la serviciu iar aici internetul prin telefon merge prost oricum.Intrebarea este de ce ai vrea sa faci asta si daca nu se poate altfel, gen sa ai un laptop al tau de pe care sa intrii pe ala de acasa si sa muti chestii cu un stick daca asta vrei sa faci pana la urma.